Nexus Configuration LDAP

Cet article présente la configuration d'un annuaire LDAP dans Nexus.

Sommaire

Votre avis

Votre avis

| Nobody voted on this yet

|

|

Déclaration annuaire

Déclaration annuaire

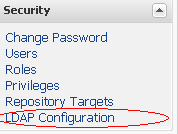

Une fois l'annuaire LDAP installé, il faut le déclarer au niveau de Nexus, avec un compte administrateur. Ceci s'effectue dans la section Security → LDAP Configuration.

L'onglet LDAP Configuration apparaît, dans lequel il faut indiquer les paramètres de l'annuaire. Les valeurs saisies, dans le cadre de cet article, sont en relation avec l'installation faite de OpenLDAP sur un serveur Ubuntu.

Pour la section Connection.

| Paramètre | Valeur |

|---|---|

| Protocol | ldap |

| Hostname | 192.168.1.32

Le mieux serait de donner un nom de serveur. |

| Port | 389 |

| Search Base | dc=ejnserver,dc=fr

La base de recherche des utilisateurs et groupes. |

Pour la section Authentication

| Paramètre | Valeur |

|---|---|

| Authentification Method | Simple Authentification |

| SASL Realm | |

| Username | cn=admin,dc=ejnserver,dc=fr

Le compte administrateur utilisé pour se connecter l'annuaire, pour requêter les utilisateurs par exemple. |

| Password | Mot de passe du compte cn=admin,dc=ejnserver,dc=fr sur l'annuaire. |

Pour la section User Element Mapping

| Paramètre | Valeur |

|---|---|

| BASE DN | ou=people

La base de recherche des utilisateurs, sous la base de recherche, configurée dans Search Base. |

| User Subtree | Décoché dans le cas où les utilisateurs sont tous à plat sous ou=people,dc=ejnserver,dc=fr. |

| User ID Attribute | uid

L'attribut contenant l'identifiant des utilisateurs. |

| Real Name Attribute | cn

L'attribute contenant le nom complet des utilisateurs. |

| E-mail Attribute | mail

L'attribute contenant le mail des utilisateurs. |

| Password Attribute | userPassword

L'attribute contenant le mot de passe des utilisateurs. |

Les attributs utilisés pour le mapping des utilisateurs sont classiques.

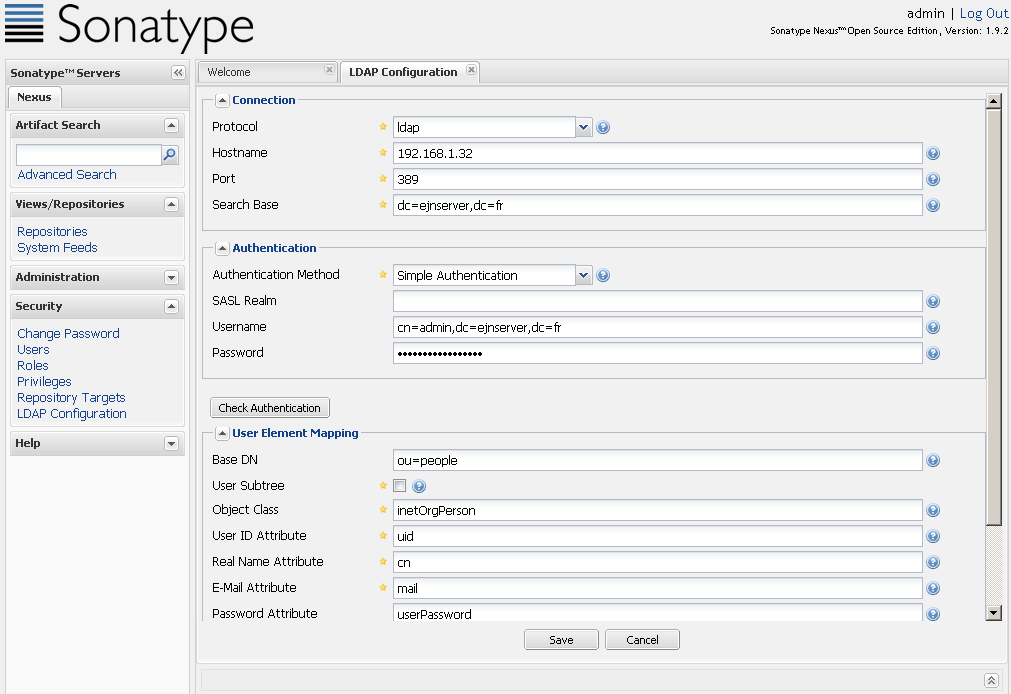

Pour la section Group Element Mapping

| Paramètre | Valeur |

|---|---|

| Group Type | Static Groups |

| BASE DN | ou=groups

La base de recherche des groupes, sous la base de recherche, configurée dans Search Base. |

| Group Subtree | Décoché dans le cas où les groupes sont tous à plat sous ou=groups,dc=ejnserver,dc=fr. |

| Object Class | groupOfNames

Les groupes utilisés dans l'annuaire mis en place sont de classe groupOfNames |

| Group ID Attribute | cn

L'attribut contenant l'identifiant des utilisateurs. |

| Group Member Attribute | member

L'attribute contenant l'identifiant des utilisateurs associé au groupe. |

| Group Member Format | uid=${username},ou=people,dc=ejnserver,dc=fr

Pattern pour les valeurs contenu dans member. |

L'onglet de configuration se présente ainsi:

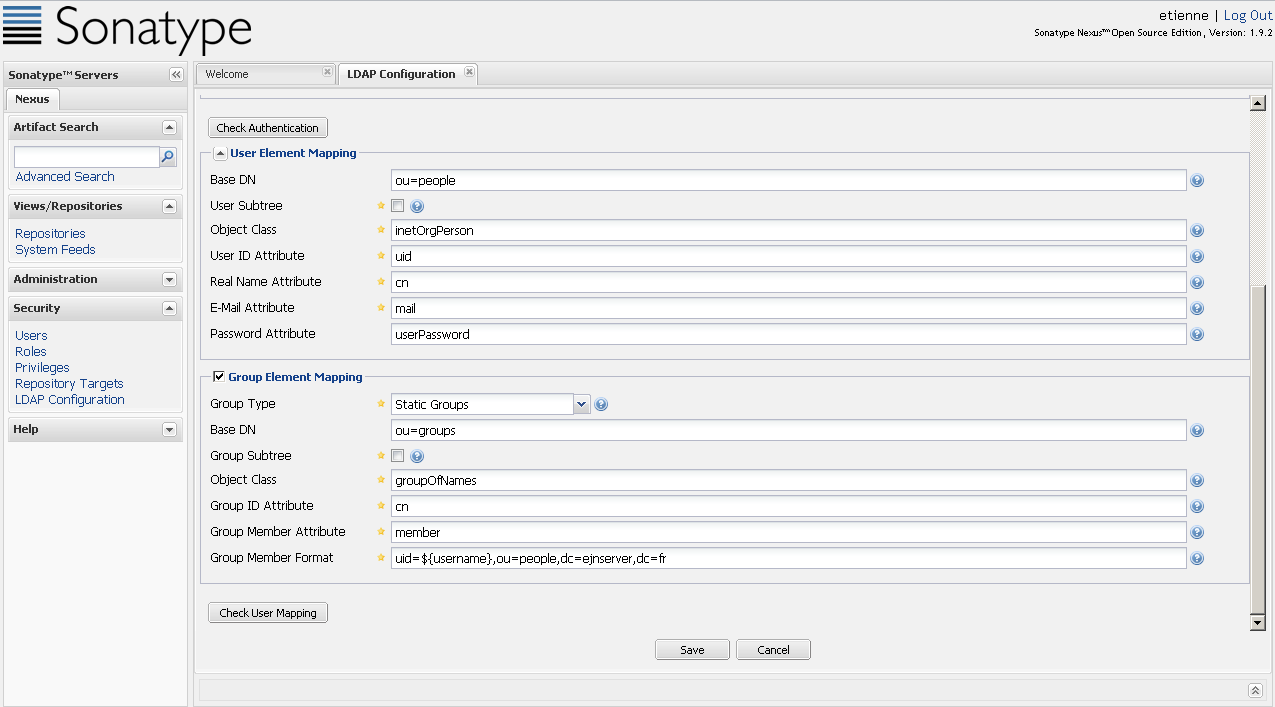

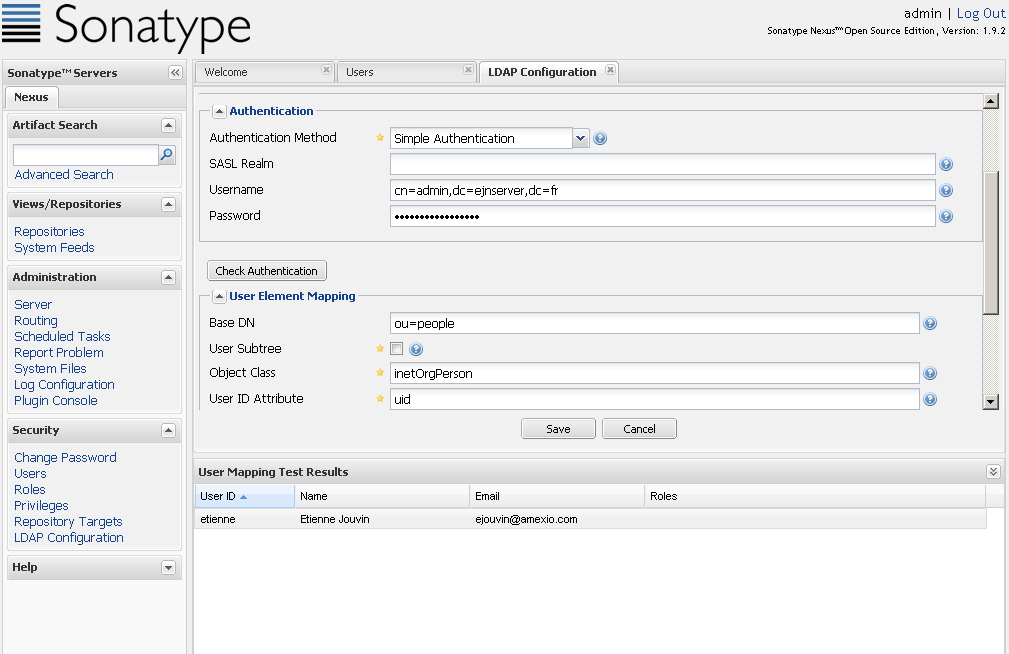

Le bouton Check Authentification permet de valider les paramètres saisis en listant les recherchant dans l'annuaire déclaré les utilisateurs. Un nouveau panneau est alors affiché avec la liste des utilisateurs.

Activation authentification LDAP

Activation authentification LDAP

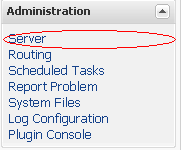

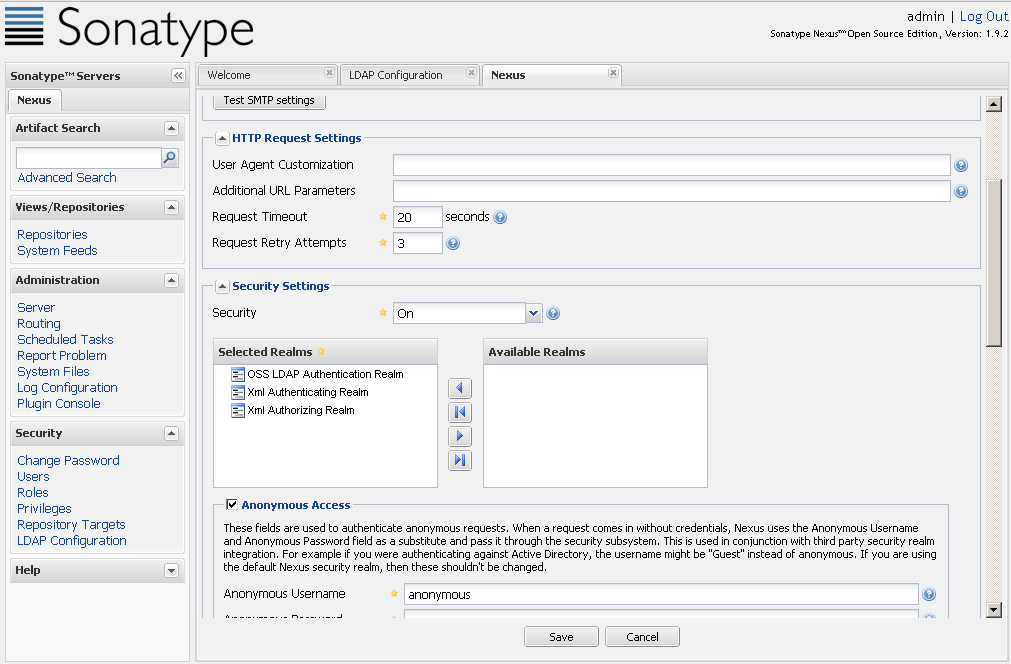

Une fois l'annuaire déclaré, il est nécessaire d'activer l'authentification par celui ci.Ceci s'effectue dans la section Administration → Server.

Au niveau de la section Security Settings, une zone de sélection est présentée. Il faut faire attention au fait que la sélection se situe sur la gauche, et les options disponibles sur la droite. Il faut alors glisser l'option OSS LDAP Authentication Realm de la liste de droite vers la liste de gauche. Sans cette activation, les utilisateurs récupérés depuis l'annuaire ne pourront pas s'authentifier.

Déclaration compte

Déclaration compte

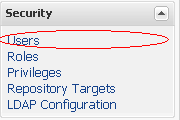

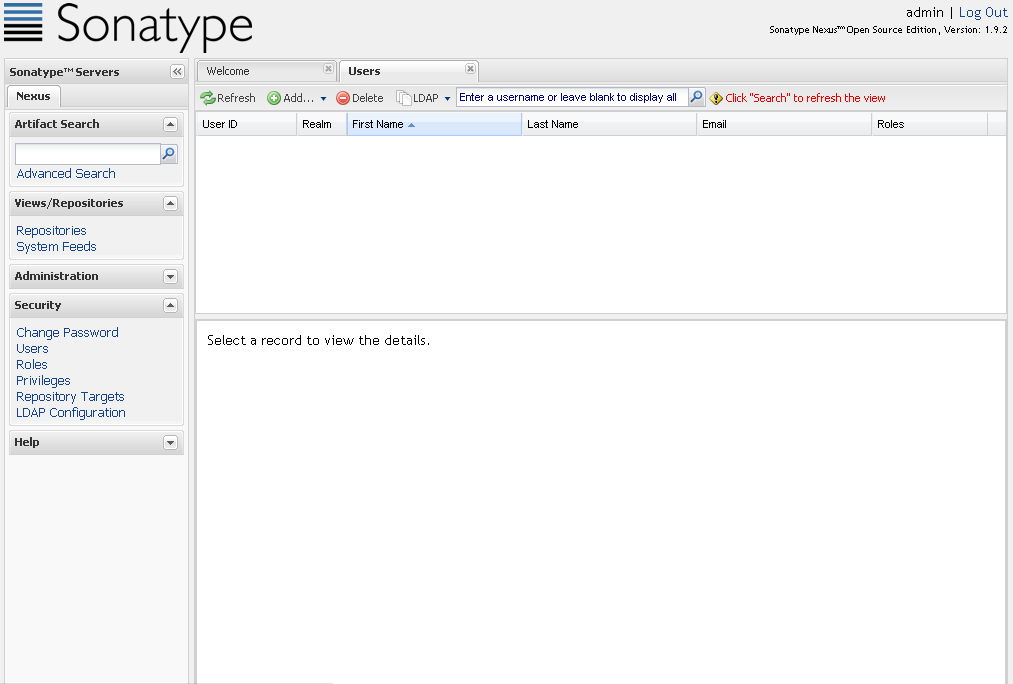

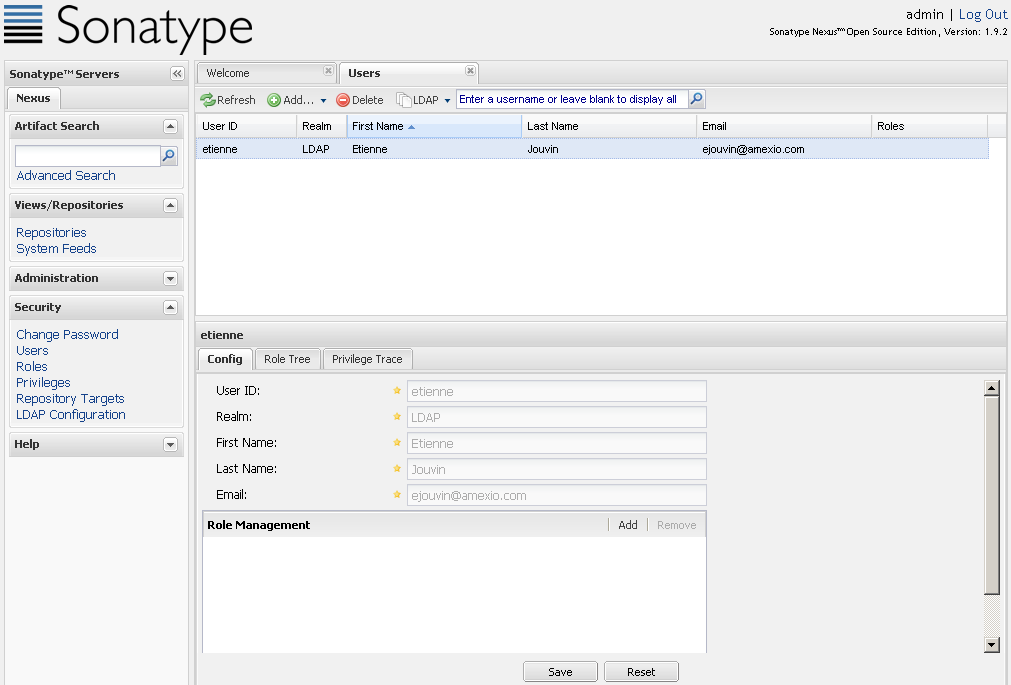

Une fois l'annuaire déclaré, il est possible de déclarer des comptes utilisateurs de celui-ci dans Nexus. Ceci s'effectue dans la section Security → Users.

L'onglet Users apparaît, permettant de lister les utilisateurs déclarés. Il faut alors changer le choix du type d'utilisateur, passer de la valeur All Users à LDAP. La liste des utilisateurs est alors vidée.

Il est possible d'effectuer un filtre pour la recherche, ou laisser la zone de saisie vide. En cliquant sur le bouton représentant une loupe, l'ensemble des utilisateurs déclarés (en fonction des paramètres de recherche spécifiés sur la configuration LDAP) est affiché.

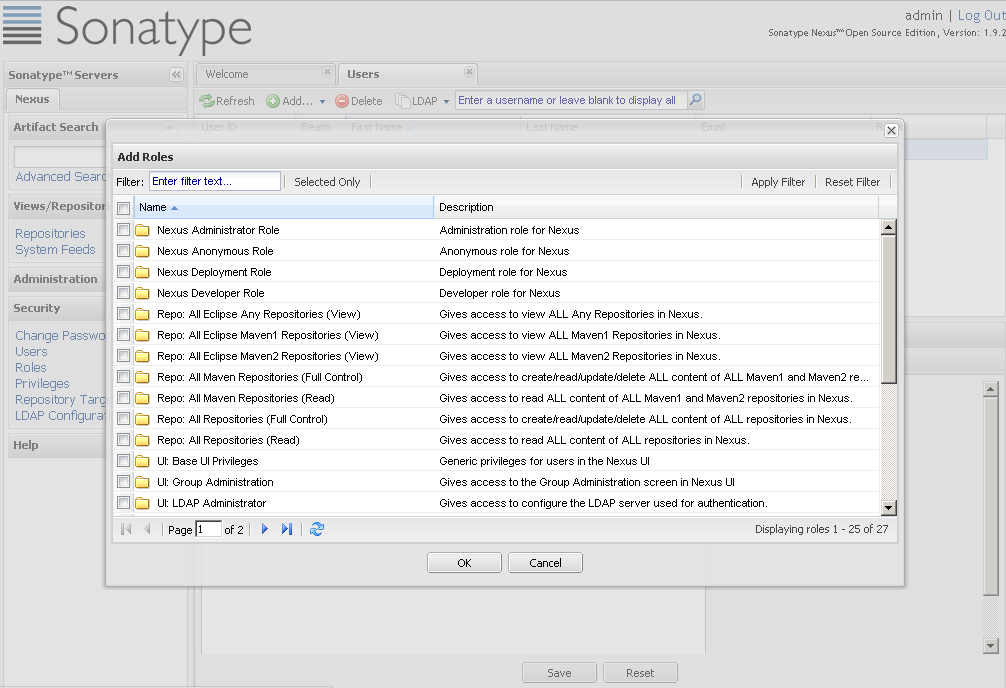

L'ajout d'un utilisateur s'effectue en le sélectionnant dans la liste, puis en cliquant sur le bouton Add. Lors de l'ajout, il faut indiquer les rôles affectés à cet utilisateur, en sélectionnant dans la liste présentée.

Déclaration rôle

Déclaration rôle

L'ajout d'utilisateur peut devenir vite fastidieuse au fil de l'accroissement du nombre d'utilisateur à déclarer. C'est pourquoi il est possible de récupérer les groupes de l'annuaire LDAP et de leur affecter des droits "Nexus". Ainsi les personnes, associées à ce rôles, auront automatiquement les droits accordés à ce dernier. De plus, la maintenance des permissions en sera d'autant plus élevée, les groupes LDAP ne devant pas être modifiés régulièrement.

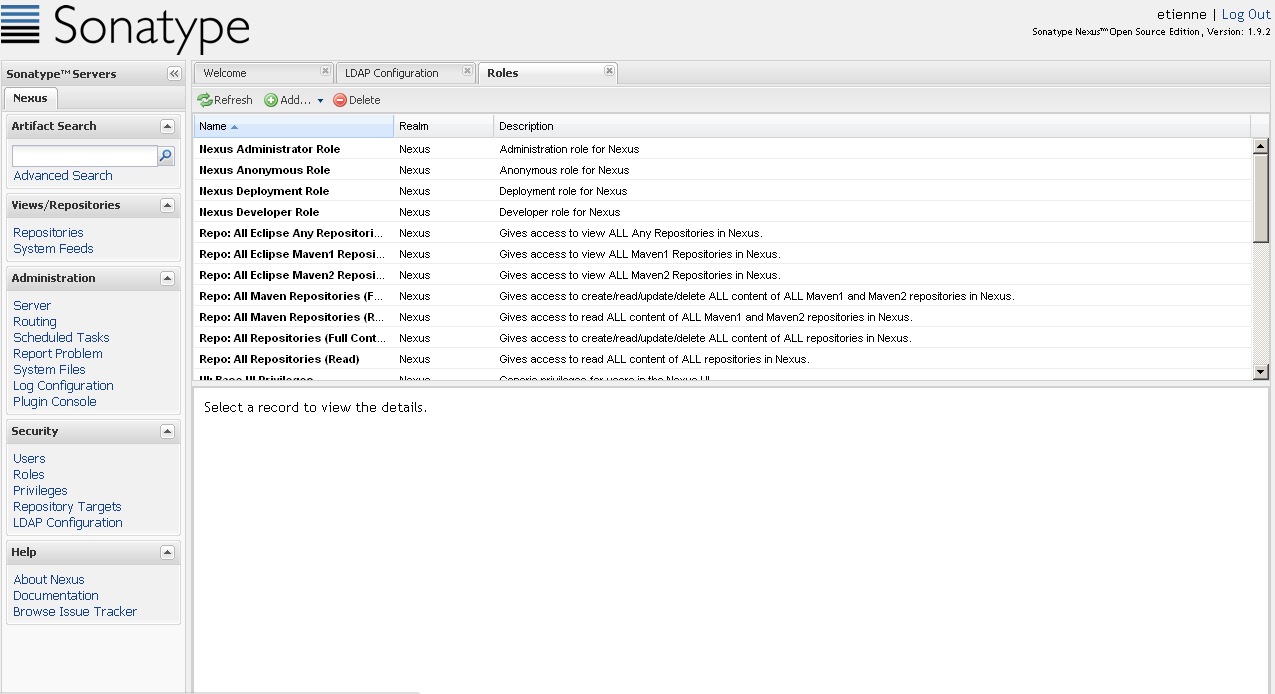

Ceci s'effectue dans la section Security → Roles.

L'onglet Roles apparaît, permettant de lister les rôles déclarés. Lors de la première utilisation, tous les rôles devraient être du type (colonne Realm) Nexus.

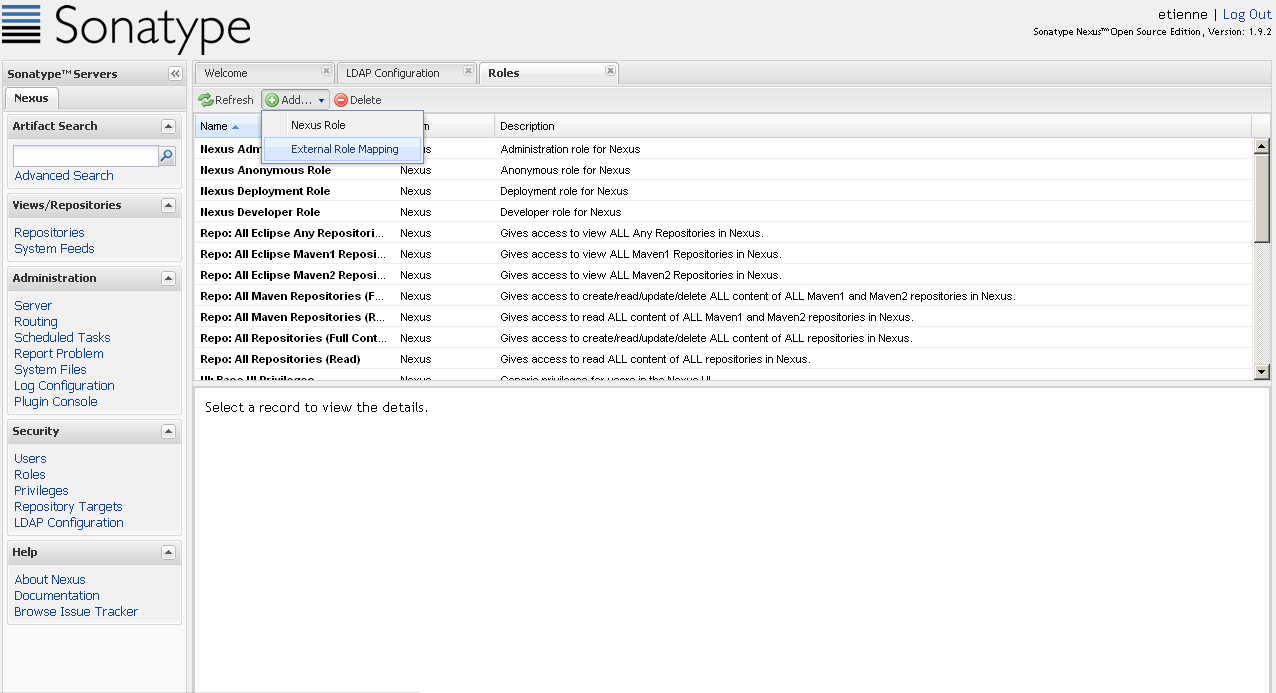

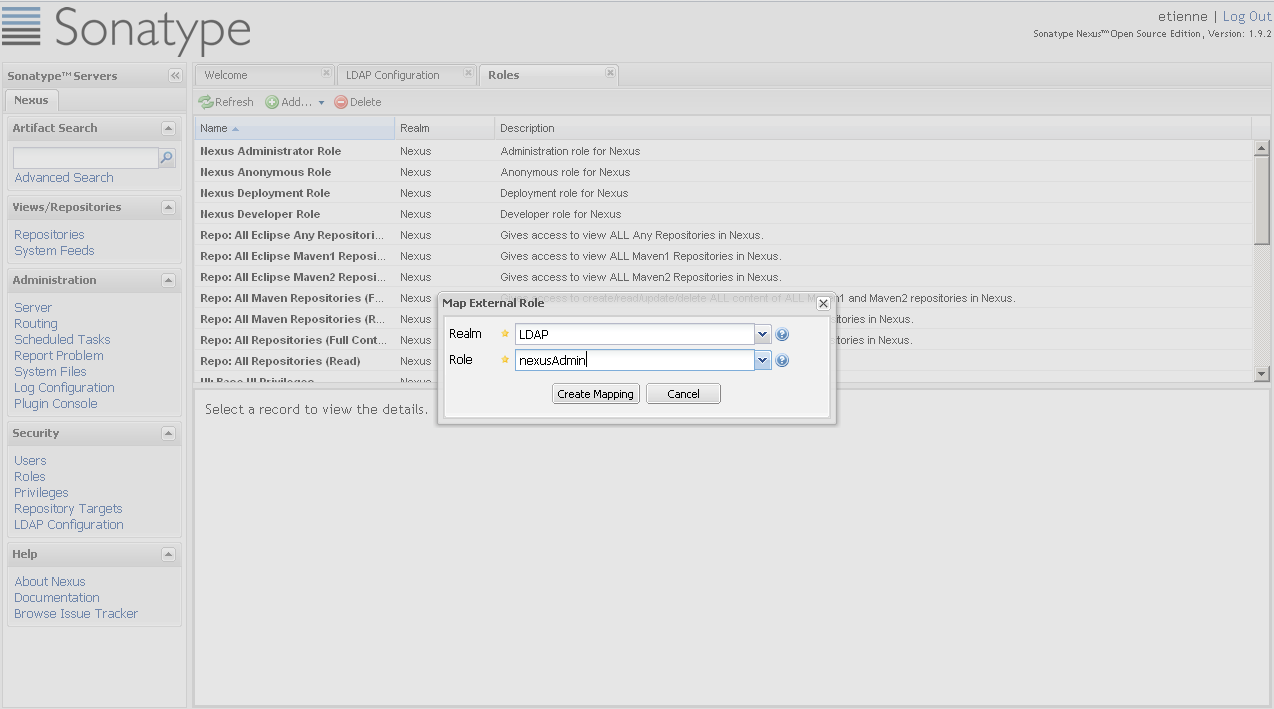

A partir de cet onglet, il faut commencer le mapping de rôles externes en déployant la liste disponible le bouton Add ... et choisir l'option External Role Mapping.

Une nouvelle boite de dialogue est présentée à l'utilisateur, dans laquelle il faut sélectionner différent choix :

- Realm : Le mode d'authentification et donc LDAP pour cet article.

- Role : Le groupe depuis l'annuaire LDAP, et répondant au critère de recherche définis lors du référencement de LDAP, qui doit être ajouté en tant que rôle dans Nexus.

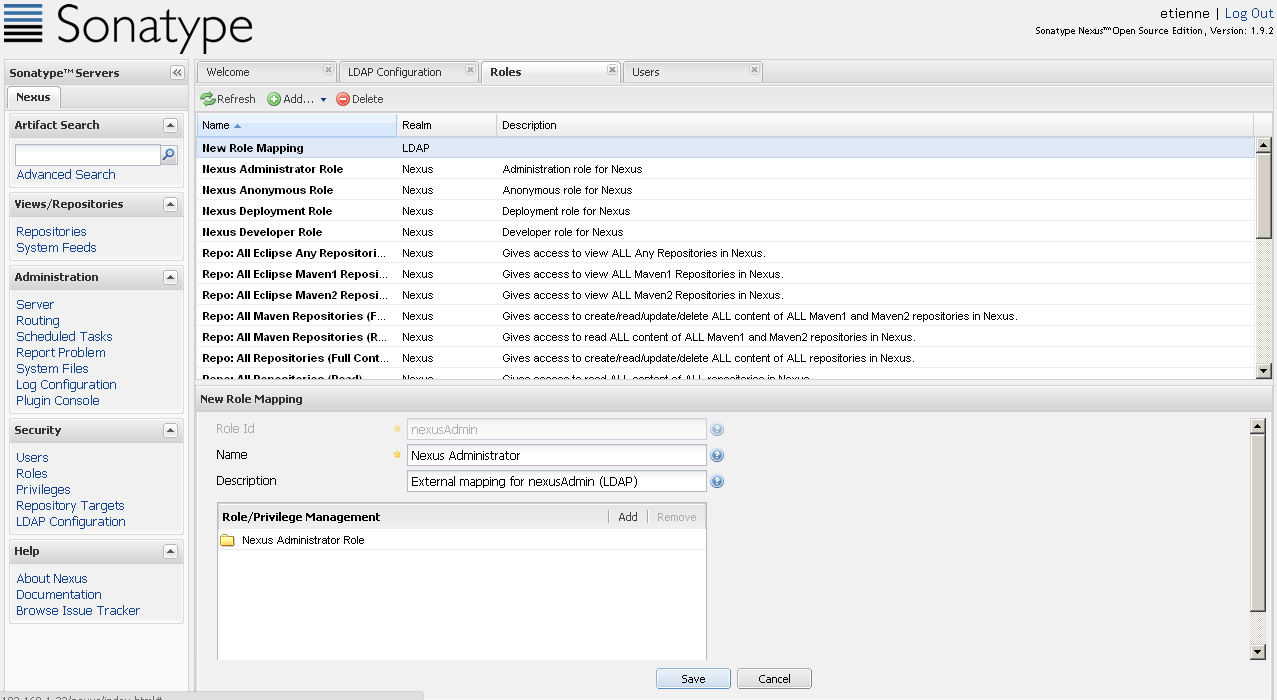

Après validation, en cliquant sur le bouton Create Mapping, il groupe importé est présenté dans une zone New Role Mapping. Le nom du rôle pour Nexus est auto-calculé et il est conseillé de le modifier pour que cela soit un peu plus parlant.

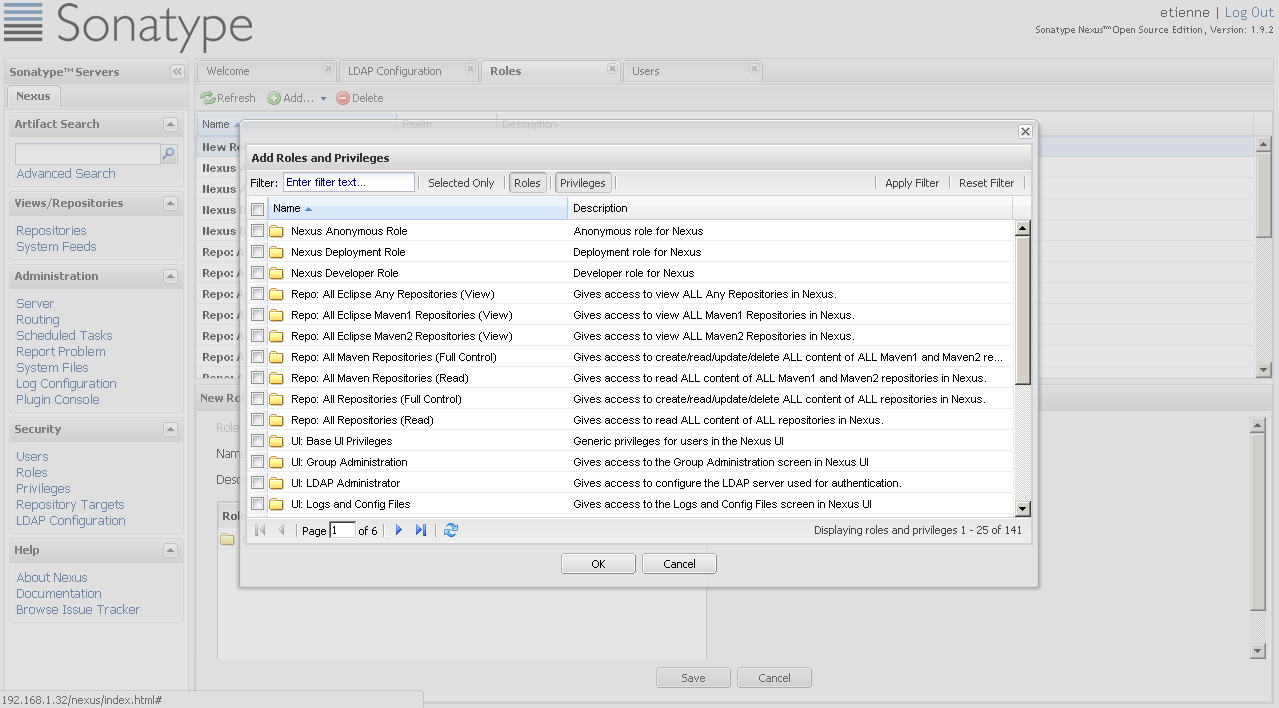

Une fois le rôle importé, il faut attribuer les droits d'accès comme dans le cas de l'ajout d'utilisateur. Le fonctionnement est identique et s'active en cliquant sur le bouton Add au niveau de la liste Role/Privilege Management. L'ensemble des droits est alors affiché sous forme de liste dans laquelle il faut choisir ceux à accorder au rôle.

Après sélection des droits, il faut valider la configuration en cliquant sur le bouton Save.

Configuration Iptables

Configuration Iptables

Dans le cadre de la mise en place de restriction Iptables, si l'adresse IP du serveur, même en local, n'est pas autorisée à accéder à l'annuaire, il deviendra impossible de s'authentifier. L'interface affichant le message d'erreur Incorrect username, password or no permission to use the Nexus User Interface. Try again..

Voir aussi

Voir aussi

Documentation officielle: http://www.sonatype.com/books/nexus-book/reference/ldap.html